Saat ini serangan dan penyalahgunaan system computer menjadi perhatian utama. Dengan berkembangnya kekhawatiran berkaitan dengan cyberterrorism terdapat kebutuhan untuk alat-alat baru dan teknik untuk memantau jaringan dan sistem untuk intrusi dan penyalahgunaan.

Port Scan

Salah satu metode atau cara yang bisa dilakukan untuk pencegahannya adalah dengan melakukan port scan dimana port scan adalah langkah paling awal sebelum sebuah serangan di lakukan, dengan menggunakan portsentry yang diintegrasikan dengan syslog-notify sebagai alert.

Sistem akan memblokir alamat Internet Protocol (IP) yang diketahui melakukan aktivitas port scanning. Berikut adalah langkah-langkah untuk konfigurasi portsentry pada server ubuntu.

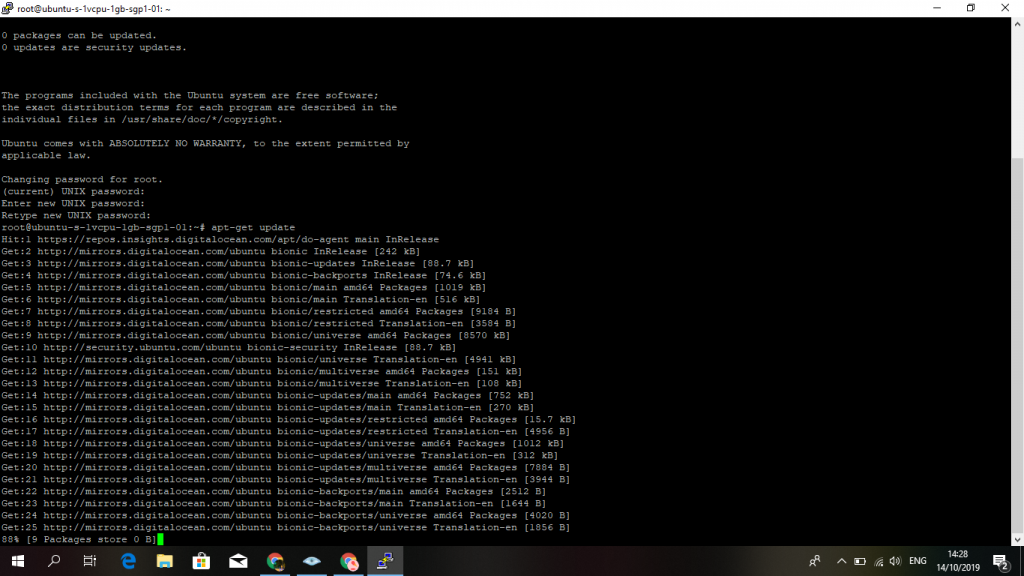

- Lakukan update system dengan perintah “apt-get update”

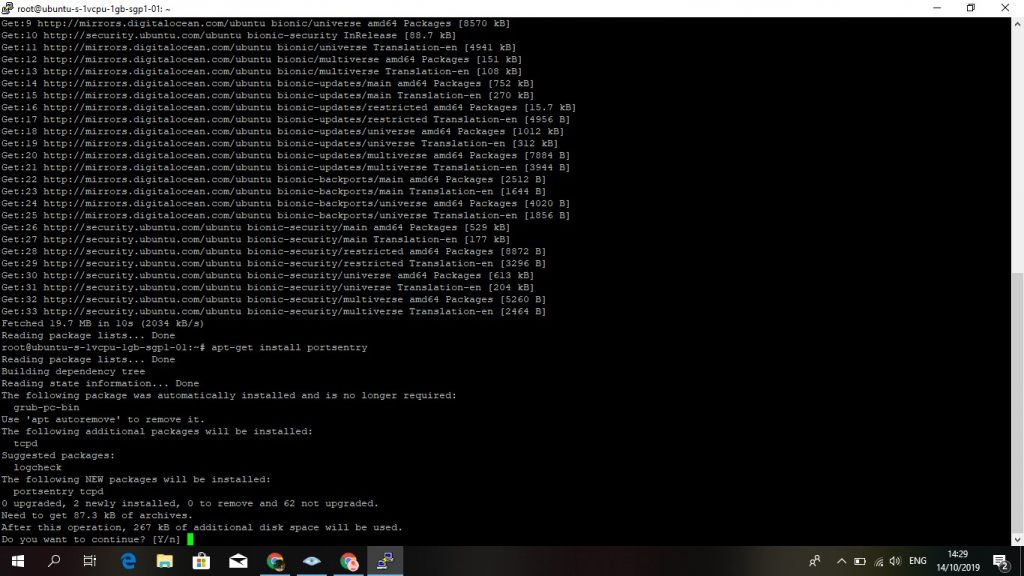

- 2. Selanjutnya yaitu instalasi portsentry (“apt-get install portsentry”)

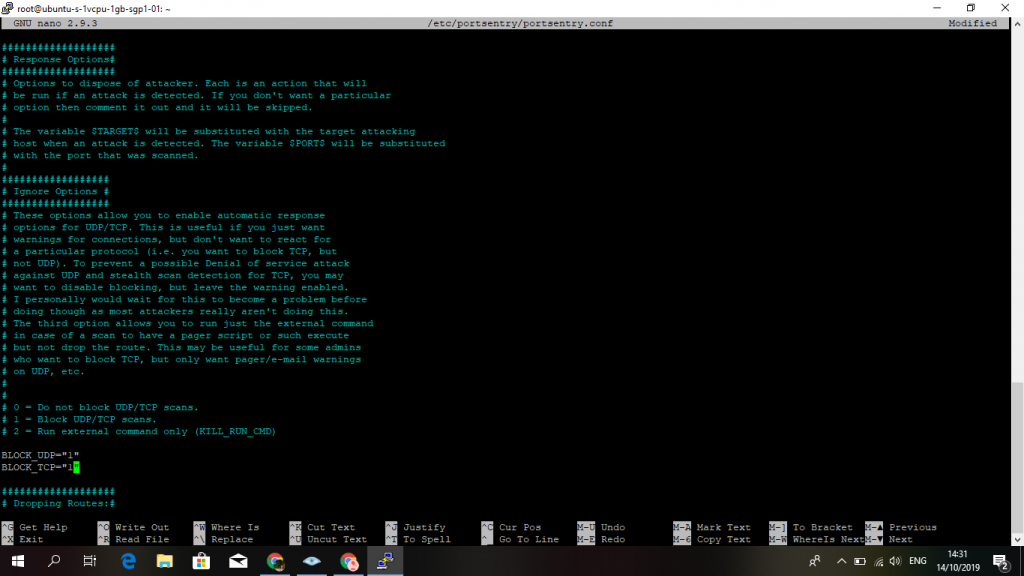

- Tahap selanjutnya adalah tahap inti dari konfigurasi portsentry, yaitu pada server IDS terdapat file konfigurasi di direktori /etc/portsentry/portsentry.conf untuk mereject koneksi penyerang dengan iptables dan memfilter ip host penyerang melalui TCP wrapper. Untuk mengedir file tersebut dengan cara nano /etc/portsentry/portsentry.conf . Gambar dibawah ini memperlihatkan konfigurasi blocking UDP/TCP scans pada ignore options, memilih angka 1 untuk memblock jika terjadi scanning port TCP dan UDP.

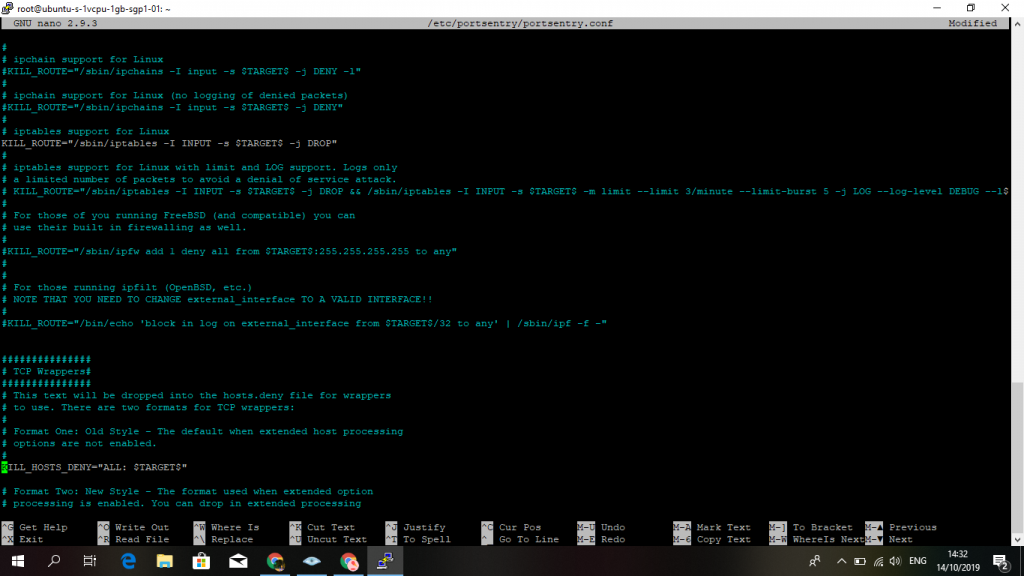

- Konfigurasi blocking host dengan ipchan guna memblokir koneksi, untuk mereject koneksi host penyerang dengan menggunakan iptables ketika tertangkap melakukan kegiatan scanning port pada jaringan (KILL_ROUTE-“/#bin/iptables -I INPUT -J DROP”)

- Konfigurasi filtering host dengan TCP wrapper, untuk memfilter access Iphost penyerang ketika tertangkap melakukan scanningport pada jaringan. Lalu simpan konfigurasi portsentry.conf (KILL_HOST_DENY-“ALL; #TARGETS”)

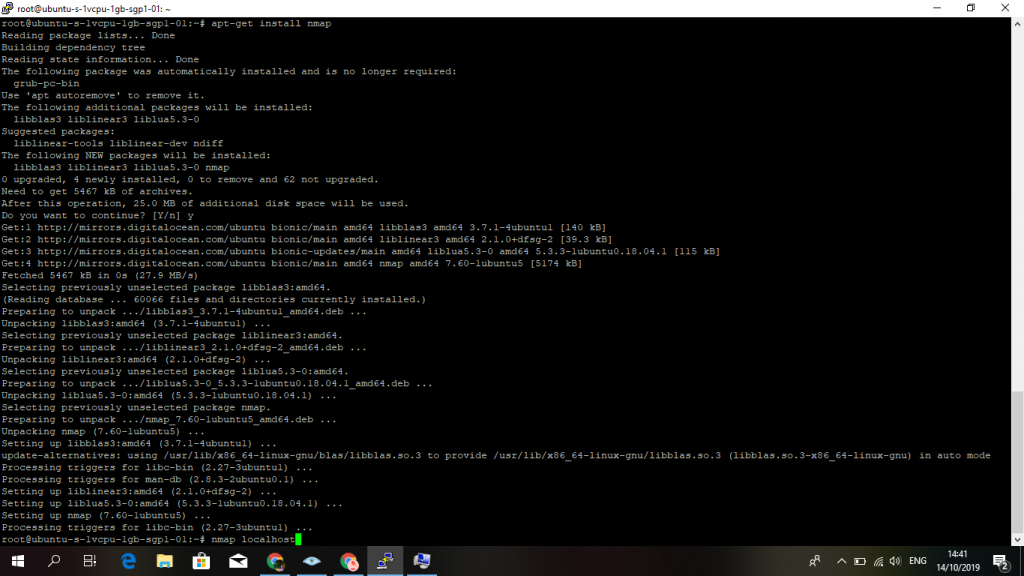

- Selanjutnya install tool scanning Nmap dengan perintah “apt-get install Nmap”, Nmap dapat dijalankan melalui server atau dengan tools Nmap atau zenmap dengan mengunduh tools terlebih dahulu

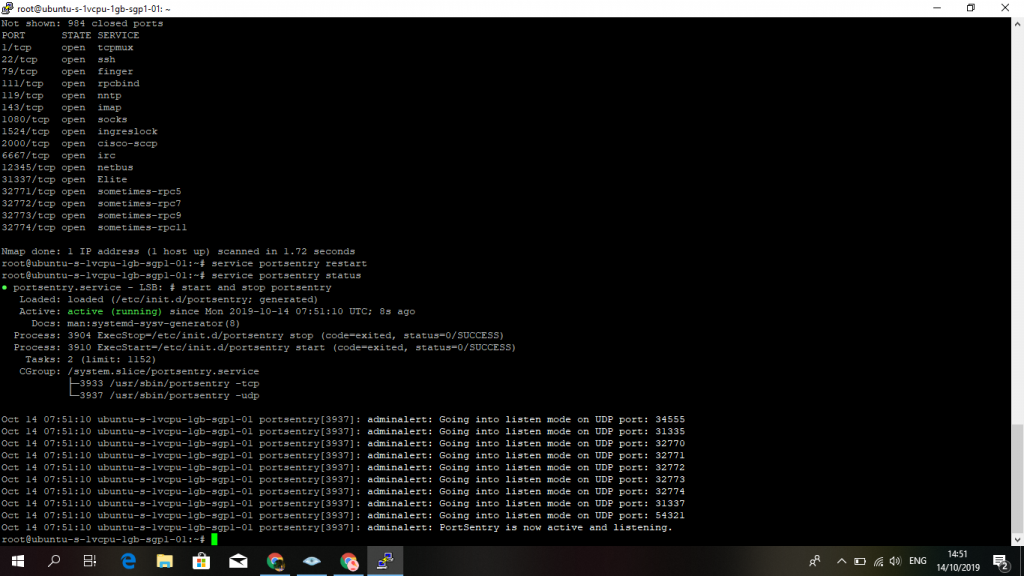

- Dengan perintah nmap localhost untuk memeriksa port yang terbuka dengan perintah “Nmap Localhost”

- Restart portsentry dan cek apakah portsentry sudah aktif sehingga siap untuk dijalankan

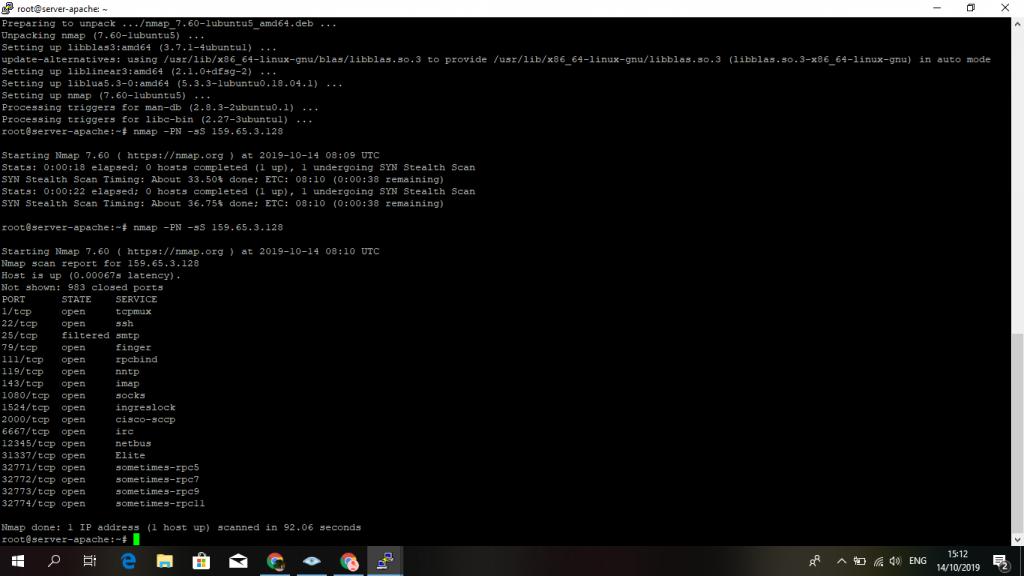

- Uji coba scan menggunakan Nmap dengan perintah “nmap -PN -nS ip target” menggunakan host berbeda

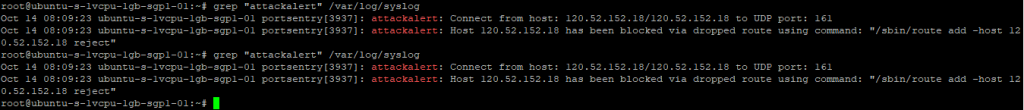

- Lalu lihat di terminal ubuntu telah terjadi penyerangan, dengan command #grep “attackalert” /var/log/syslog maka akan muncul alamat penyerang. Hal ini menunjukkan bahwa setelah portsentry di aktifkan, maka siapa pun yang melakukan portscanning akan terblok usaha serangan berikutnya

konfigurasikan portsentry dan uji coba untuk por scanning menggunakan portscanning telah berhasil. Saat server yang telah dilengkapi dengan portsentry akan melakukan port scanning sehingga para attacker susah untuk mencari port yang terbuka sehingga proses hacking akan terhambat.